- تاریخ انتشار : ۱۳۹۶

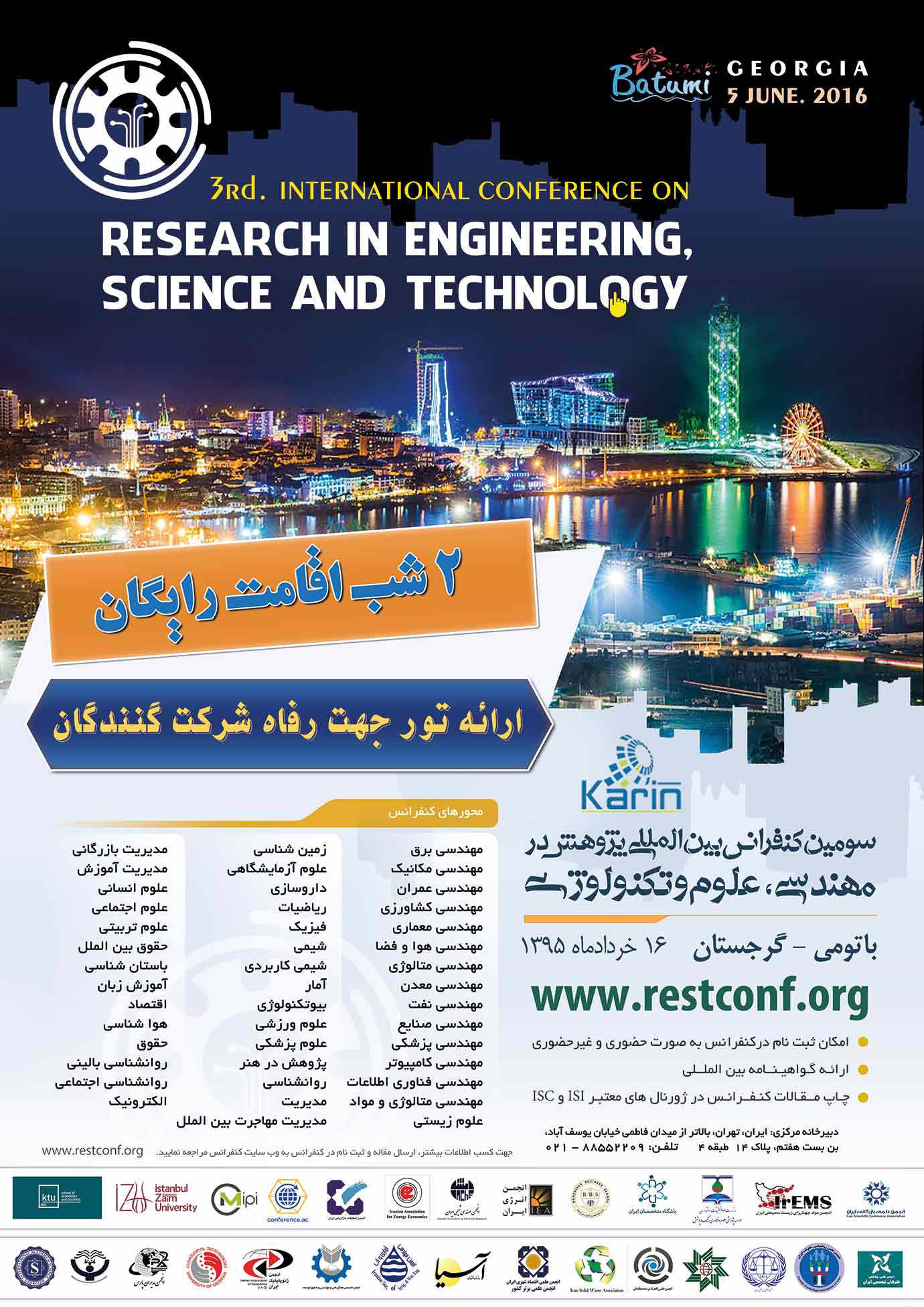

- ناشر : سومین کنفرانس بین المللی پژوهش در مهندسی ،علوم و تکنولوژی

- زبان مقاله : همه

- تعداد صفحات : 14

- حجم فایل : 0 کیلوبایت

- نوع مقاله : مجموعه مقالات کنفرانس

- مجموعه : مهندسی و فناوری

چکیده مقاله

راه های زیادی برای نفوذ عوامل مخرب به یک سیستم، به دست آوردن کنترل و حفظ این کنترل وجود دارد. بهترین نقشه برای یک مهاجم نفوذ به سیستم، انجام اقدامات بعدی برای اطمینان از عدم شناسایی این نفوذ و باز نگه داشتن یک "دریچه پشتی" برای دسترسی مداوم به سیستم است. این دریچه پشتی یک نقطه ضعف و یا یک کانال ارتباطی است که به مهاجم اجازه می دهد دسترسی خود را به یک سیستم حفظ کند. این نوع از حملات تهدیدات مستمر و پیچیده ) APT ( نامیده می شوند که یکی از تهدیدات در دنیای سایبری امروزی به حساب می آیند از طرفی می توان گفت که مهمترین مولفه در APT ها ایجاد یک دریچه در دستگاه هایی است که آن ها قصد براندازی آن را دارند. دریچه ای که یک APT به کار می برد معمولا از طریق یک روت کیت اجرا می شود. همچنین اغلب حملات از یک الگوی مشابه در راستای موفقیت حمله استفاده می کنند در این مقاله به بیان معرفی این الگو و همچنین تعریفی از تهدیدات مستمر و پیچیده و همچنین نقش روت کیت ها در این نوع حملات پرداخته شده است

نحوه استناد به مقاله

در صورتی که می خواهید به این مقاله در اثر پژوهشی خود ارجاع دهید، می توانید از متن زیر در بخش منابع و مراجع بهره بگیرید :

1.عادله بیگدلی؛2.مهدی قربانی فر؛ ۱۳۹۵، حملات سایبری بر اساس نابود کننده های زنجیره ای، سومین کنفرانس بین المللی پژوهش در مهندسی ،علوم و تکنولوژی، https://scholar.conference.ac:443/index.php/download/file/7994-According-to-the-devastating-chain-of-cyber-attacks

در داخل متن نیز هر جا به عبارت و یا دستاوردی از این مقاله اشاره شود پس از ذکر مطلب، در داخل پرانتز، مشخصات زیر نوشته شود.

(1.عادله بیگدلی؛2.مهدی قربانی فر؛ ۱۳۹۵)